Nye trusler omgår traditionelle sikkerhedsbarrierer

On-premise teknologi nedlægges hurtigt ved høj angrebsvolumen. Når trafikken lander, skal du kunne håndtere den høje volumen, og hvis ikke du har evnerne til det, har du tabt slaget på forhånd. På grund af de begrænsninger der ligger heri, anbefaler vi en flerlaget sikkerhed, der typisk involverer blokering af trafikken i cloud, inden den når dine systemer.

Det er muligt, at du i dag benytter hardware til beskyttelse af dine systemer. Men det nye trusselsbillede kræver dog et øget behov for minimum ét ekstra lag af sikkerhed. Det kan cloud levere og samtidig yde den nødvendige skalérbarhed til at reagere på de største angreb.

Virksomheder, der mangler flerlaget beskyttelse kan blive ramt af betragtelige skader fra angreb, der bryder uopdaget igennem perimetersikringen.

Ifølge IDG Research har blot 30% stor tillid til at deres IT kan blokere angreb, bare 17% har tillid til at organisationen præcist kan forudsige brister i IT-infrastrukturen og kun 19% har tillid til deres opdagelsesevner.

Præmissen for flerlaget sikkerhed er, at ingen netværkssikkerhedsløsning er 100% sikker. Dette er gældende for enhver teknologi, eftersom alle løsninger vil have forskellige styrker og svagheder.

En ny sikkerhedstilgang

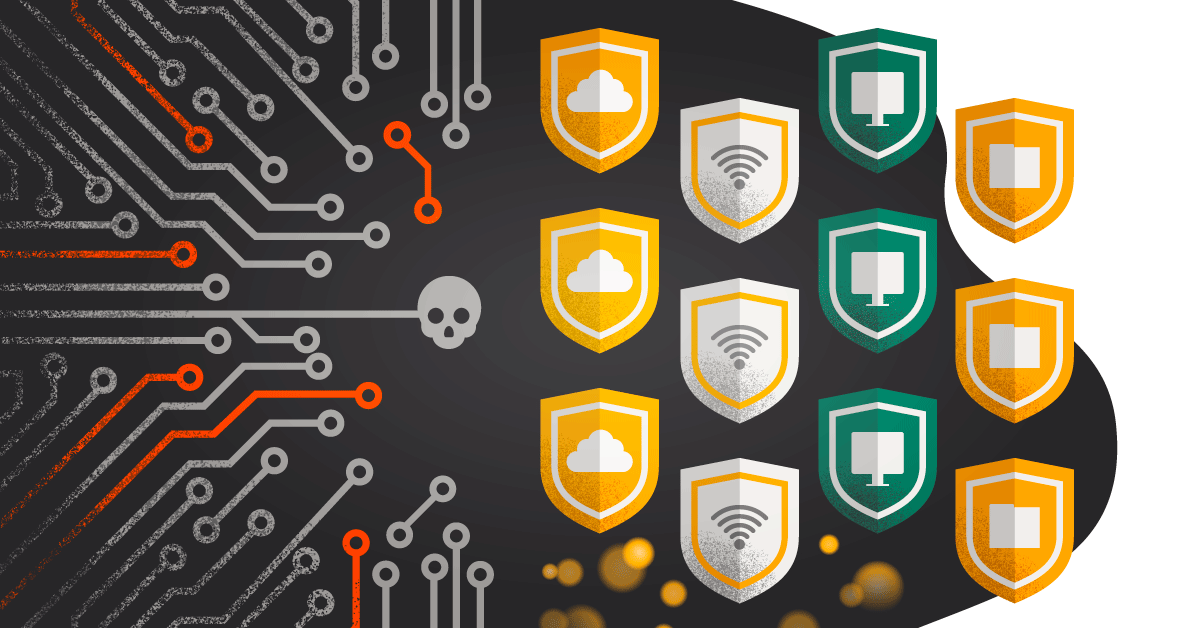

Den bedste tilgang til IT sikkerhed er at stable flere lag af gennemtestet teknologi, hvilket resulterer i flere sikkerhedslag med forskellige styrker og svagheder, der gør det svært for kriminelle at nå helt igennem til dine data.

“Flerlaget sikkerhed er defineret ved flere ringe af beskyttelse omkring din data og infrastruktur i midten."

En flerlaget strategi skaber den nødvendige redundans, som nutidens trusselsbillede kræver. Et spamfilter kan forhindre, at e-mails med skadelige vedhæftninger overhovedet når brugeren. Et webfilter kan fraholde brugere at besøge websites, der er inficerede med exploits. Du har muligvis disse filtre på plads for at forhindre brugere i download af exploits, men hvis de fejler (hvilket de i få tilfælde vil), bør du have anti-malware til at kontrollere koden samt eksekvere og potentielt placere dem i en sandbox til afvikling og analysering af adfærd.

Vær opmærksom på, at når du baserer flere lag af sikkerhed på den samme underlæggende teknologi eller hardware, kan du risikere, at du ikke opnår reel flerlaget sikkerhed, eftersom lagene vil have de samme svagheder og sårbarheder som kan blive udnyttet.

Ægte flerlaget sikkerhed er den brancheanerkendte tilgang for stabling af best-of-breed cloud-baseret teknologier.

Effektive forsvarsmetoder

Det er vigtigt at forstå, at disse sikkerhedslag ikke er adskilte og isolerede, men derimod integrerede og gensidigt forstærkende. Anlæg og integrering af et nyt lag forbedrer og styrker de underlæggende.

Datasikkerhed

Identitets- og adgangshåndtering: Kontrollerer brugen af- og beskytter cirkulationen af data. Det identificerer hvilke identiteter, der har rettigheder og adgang til hvilke systemer og data (på tværs af enheder) – typisk med features såsom single sign on og multi factor authentication.

Data Loss Prevention: Midlet til identificering og forhindring af uønsket læk eller tab af data samt blokering eller placering af indhold i karantæne til yderligere beskyttelse eller sanering.

Klassificering og sikker arkivering: Markering og sikker opbevaring af fortrolig eller følsom data såsom kunde- eller transaktionsdata, så virksomhedspolitikker og lovkrav efterleves.

Filkryptering: Krypteringen af følsom data før det forlader netværket uden forringelse af funktionalitet eller tilgængelighed.

Sikker fildeling: Brugerdrevet samarbejde og tredjeparts fildeling, der understøtter synkronisering og distribuering.

Netværkssikkerhed

Netværksovervågning og analyse: Ved at bruge analyser i kombination med netværksudbredte sensorer, kan IT evaluere mistænkelige objekter, identificere skjulte trusler, der allerede har brudt igennem, og opretholde et overblik over indkommende trusler i realtid. Analysen kan kortlægge sårbarheder, diagnosticere og oprette et roadmap til forbedring af netværksbeskyttelse.

Next-Gen Firewall: Intelligent adskillelse af valid og kompromitteret trafik samt beskyttelse mod kendt og ukendt trafik såsom malware med forebyggelse af indtrængen, applikations- og brugersynlighed, SSL inspicering, DNS- og webfiltrering.

Sandbox: Sofistikeret malware, der forbigår traditionel sikkerhed og opfanges og afvikles i et isoleret og kontrolleret miljø til analyse og styrket trusselsbeskyttelse.

Patch håndtering: Solide systemkonfigurationer og kompetent patch håndtering afhjælper systemsårbarheder og betyder opretholdelse af tæt kontrol over software på tværs af netværket.

VPN: Kryptering af datas passage til- og fra placeringer udenfor netværket.

Cloud-sikkerhed

Detektering af trusler: For at opdage mistænkelige aktiviteter eller objekter, udviklet til at undgå opdagelse, bør du prioritere trusselsdetektering. Trusler isoleres til undersøgelse og analyse, hvor integrerede løsninger kan automatisere, tilbagerulle og gendanne fra skader på system og data.

Trusselsanalyse: Anomalier og mistænkelig adfærd analyseres til at kunne forbedre forudsigelsen og identificeringen af trusler. Kontekstvisualiseringer af resultater hjælper til at undgå falske positive.

Beskyttelse mod trusler: Algoritmer muliggør en automatiseret verdensomspændende trafikanalyse til differentiering af skadelige og ikke-skadelige filer. Maskinlæring understøtter vidensindsamlingen inden for netværket til opdagelse af mistænkelig aktivitet, selv hvis truslen er ukendt.

Backup & gendannelse: Skulle et skadeligt objekt (såsom ransomware) have held med eksekvering, skal du have gendannelsesmuligheder af data og system. Krypteret backup bør være en indbygget feature.

Endpoint sikkerhed

Endpoint beskyttelse: Endpoints er sikre, når IT har kontrol over enheder samtidig med applikationer og håndhæver datapolitikker herfor. Tyveri og tab af mobile enheder kan udbedres med fjernstyring.

Web beskyttelse: Ved sikring af mail- og internet gateways kan IT automatisk opdage malware, isolere trusler og holde brugere væk fra sider, der fungerer som watering holes. SSL-certifikater er en populær feature til forhindring af tredjeparters opfangelse af informationer fra virksomheders websider.

E-mail beskyttelse: Dækker over både ind- og udgående beskyttelse til forhindring af andres adgang til indhold end tiltænkte modtager med features såsom anti-spam, anti-phishing og anti-malware.

Traditionelle sikkerhedsværktøjer, der benyttes af mange virksomheder, kan være gangbare inden for deres rækkevidde, men der er huller i de fleste sikkerhedsstrategier, hvilket udsætter netværk for nye trusler. For at beskytte sig mod trusler bør IT-ledere benytte en flerlaget sikkerhedsløsning, der kombinerer forhindring, detektering og udbedring i én håndterbar løsning.

AF

Kenneth Demskov

Kenneth Demskov er IT-sikkerhedsspecialist med 25 års erfaring fra IT og har arbejdet med drift af servere, netværk og databaser fordelt på en bred vifte af operativsystemer, databaseprodukter og typer netværksudstyr. Certificeret indenfor Fortinet samt Microsoft og med fokus på design og leverance af sikkerhedsløsninger til danske organisationer, har Kenneth speciale inden for netværks- samt endpointsikkerhed og rådgiver kunder på daglig basis omkring sikring af den rette databeskyttelse under en decentral og fragmenteret sikkerhedsudfordring.